Aprenda Redes

Tudo sobre Redes Parte 4

Introdução ao Roteamento de Redes

A internet é uma coleção de redes interconectadas, e os pontos de ligação são os roteadores. Estes, por sua vez, estão organizados de forma hierárquica, onde alguns roteadores são utilizados apenas para trocar dados entre grupos de redes controlados pela mesma autoridade administrativa, enquanto outros roteadores fazem também a comunicação entre as autoridades administrativas. A entidade que controla e administra um grupo de redes e roteadores chama se Sistema Autônomo [RFC 1930].

O roteamento é a principal forma utilizada na Internet para a entrega de pacotes de dados entre hosts (equipamentos de rede de uma forma geral, incluindo computadores, roteadores, etc.). O modelo de roteamento utilizado é o do salto-por-salto (hop-by-hop), onde cada roteador que recebe um pacote de dados, abre-o, verifica o endereço de destino no cabeçalho IP, calcula o próximo salto que vai deixar o pacote um passo mais próximo de seu destino e entrega o pacote neste próximo salto. Este processo se repete e assim segue até a entrega do pacote ao seu destinatário. No entanto, para que este funcione, são necessários dois elementos: Tabelas de roteamento e protocolos de roteamento.

Tabelas de roteamento são registros de endereços de destino associados ao número de saltos até ele, podendo conter várias outras informações.

Protocolos de roteamento determinam o conteúdo das tabelas de roteamento, ou seja, são eles que ditam a forma como a tabela é montada e de quais informações ela é composta. Existem dois tipos de algoritmo atualmente em uso pelos protocolos de roteamento: O algoritmo baseado em Vetor de Distância (Distance-Vector Routing Protocols) e o algoritmo baseado no Estado de Enlace (Link State Routing Protocols).

Esses são os tipos de roteamento:

- Roteamento Interno: Os roteadores utilizados para trocar informações dentro de Sistemas Autônomos são chamados roteadores internos (interior routers) e podem utilizar uma variedade de protocolos de roteamento interno (Interior Gateway Protocols - IGPs). Dentre eles estão: RIP, IGRP, EIGRP, OSPF e Integrated IS-IS.

- Roteamento Externo: Roteadores que trocam dados entre Sistemas Autônomos são chamados de roteadores externos (exterior routers), e estes utilizam o Exterior Gateway Protocol (EGP) ou o BGP (Border Gateway Protocol). Para este tipo de roteamento são considerados basicamente coleções de prefixos CIDR (Classless Inter Domain Routing) identificados pelo número de um Sistema Autônomo.

O que é o Roteamento?

Fazendo uma analogia, o roteamento funciona como um mapa onde as rotas são definidas e o roteador, equipamento responsável por fazer o roteamento, seria como um GPS que seleciona os melhores caminhos disponíveis para que esses dados cheguem da melhor forma ao seu destino.

Para funcionar, o roteador precisa de informações como o endereço de destino e as rotas, que são, muitas vezes, encaminhadas por outros roteadores. Porém, além das diferentes funções dos roteadores, que podem ser usados apenas para trocar dados entre uma rede local, quanto para trocar dados entre outras redes, há ainda algumas diferenças na forma como o roteador transfere um pacote de dados.

Rotas Estáticas

Na rota estática, as rotas são definidas manualmente por um administrador da rede, neste tipo de roteamento, as rotas mudam muito lentamente, a depender do administrador da rede.

Rotas Dinâmicas

Na rota dinâmica, o roteador troca informações sobre as rotas com outros roteadores. Neste tipo, os caminhos mudam de acordo com a carga do tráfego ou da topologia da rede. Esse tipo de roteamento, apesar de conseguir mudanças mais rápidas na rota, é mais suscetível a problemas com loops e oscilações.

Rotas Diretas

São as rotas criadas quando colocamos diretamente um IP na interface.

Como as Rotas são Definidas

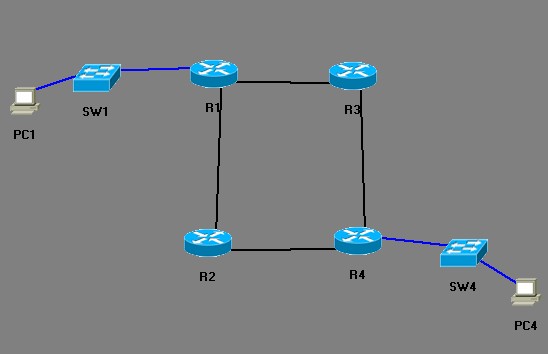

Diferente das pontes, roteadores possuem a capacidade de escolher o melhor caminho para encaminhar o pacote caso existam muitos caminhos que levem ao mesmo destino. Essa escolha obedece a certos critérios. O roteador pode também ouvir o tráfego e determinar quando uma rota está muito congestionada, nesse caso ele escolhe uma rota alternativa para encaminhar o pacote. Considere a figura abaixo:

Observe que saindo de PC1 até chegar a PC4, existem 2 caminhos ou 2 rotas. Quando o pacote chega a R1 com destino a R4, ele tanto pode ser encaminhado por R2 ou R3. Qual rota R1 irá escolher para encaminhar o pacote? O roteador toma essa decisão baseado em certos parâmetros, que constam em sua tabela de roteamento.

- Métrica (Número de saltos até a rede destino).

- Distância administrativa (Custo da rota até a rede destino).

Aquela rota que tiver o menor número de saltos será a escolhida. Caso o número de saltos seja igual para as duas situações, então aquela rota com o menor custo (menor distância administrativa) será a escolhida. Tendo por base a figura acima e de posse das informações da tabela, vamos ver qual será a rota escolhida, considerando que as rotas não estejam demasiadamente ocupadas.

Observe que o número de saltos é o mesmo para as duas rotas (2). Para chegar a R4 em qualquer um dos caminhos é preciso passar por 2 roteadores a partir de R1, mas, observe que a distância administrativa indo por R3 é menor do que indo por R2.

Logo o pacote será encaminhado através de R3 e não de R2.

Se as distâncias administrativas fossem as mesmas, os pacotes seriam divididos entre as duas rotas.

Tipos de Roteadores

Os roteadores podem ser equipamentos externos dedicados com um sistema operacional proprietário como é o caso dos roteadores CISCO por exemplo, ou podem ser serviços que são adicionados a um sistema operacional de rede servidor, tal como o Windows 2000. A diferença entre um e outro está na disponibilidade de recursos, nas situações em que podem ser usados e no custo.

Prefira sempre os roteadores externos, pois eles possuem melhor performance, um sistema operacional proprietário otimizado e uma série de recursos para configuração, monitoração e diagnóstico. O problema desses roteadores é seu custo elevado. Mas para redes pequenas em que custo é uma palavra chave, um servidor como o Windows 2000, fazendo o papel de roteador, apesar de não ter uma série de recursos disponíveis nos equipamentos de fabricantes, daria conta do recado perfeitamente.

Veja a imagem de um roteador:

Protocolo ARP

O protocolo ARP fornece resolução dinâmica de endereços, que é um mapeamento entre as duas formas de endereçamento distintas: endereços IP, e qualquer outro tipo de endereço usado na camada de enlace. No caso dos quadros Ethernet, a camada de enlace usa o MAC Address (Media Access Control), endereço físico da interface. Permite obter o MAC Addres de uma interface a partir do seu Endereço IP.

Esses são os tipos de mensagens ARP:

- ARP Request (Requisião ARP): Mensagem enviada requisitando a resolução de um endereço IP em endereço físico.

- ARP Reply (Resposta ARP): Mensagem de resposta ao ARP Request, contendo o endereço físico resolvido.

Esse são os formados do pacote ARP:

- HTYPE (Hardware Type): Especifica o tipo de protoco da rede, como Ehternet, cujo valor é 1.

- PTYPE (Protocol Type): Especifica o protocolo da camada de internet para o qual a requisição do ARP é direcionada. O valor para o protocolo IPv4 é 0x0800.

- HLEN (Hardware Length): Tamanho do endereço de hardware, em grupos de oito bits (octetos). Um MAC Address Ethernet tem o tamanho de 6.

- PLEN (Protocol Length): Tamanho, em octetos, do endereço específicado no campo PTYOE. Para o protocolo IPv4, o tamanho é 4.

- OPER (Operation): Tipo de operação que o transmissor está realizando, sendo o valor 1 para ARP Request, e 2 para ARP Reply.

- SHA (Sender Address Hardware): Endereço MAC do transmissor. Quando se trata de um pacote ARP Request, contém o endereço físico do remetente. Já em uma mensagem ARP Reply, contém o endereço físico procurado (resolvido).

- SPA (Sender Protocol Address): Endereço da camada de internet do remetente (IP).

- THA (Target Hardware Address): Endereço físico do destinatário pretendido. Esse campo é ignorado em um pacote ARP Request (por razões óbvias), e em um pacote ARP Reply contém o endereço físico do host que originou a requisição ARP.

- TPA (Target Protocol Addres): Endereço da camada de internet (IP) do destinatário pretendido.

O cachê ARP mantém os mapeamentos de endereços mais recentes de IPs para endereços MAC na memória do host, possuindo um tempo de expiração para dada entrada no cache de alguns minutos a partir do momento em que a entrada foi adicionada. Podemos examinar o cache ARP usando o comando arp /a.

Para limpar o cache ARP, basta usar netsh interface ip delete arpcache ou arp /a /d (ou um IP específico usando arp /d 0.0.0.0). Depois podemos usar netsh interface ip delete destinationcache para excluir o cache de destino.

A captura de pacotes ARP trocados entre dos hosts, é realizada por meio do comando ping, usando o software analisador de pacotes Wireshark.

O ARP Probe são pacotes especiais ARP Request transmitidos em broadcast com o campo SPA (IP do remetente) contendo o valor 0.0.0.0. Utilizado por um host que solicitou um endereço IPv4 de um servidor DHCP, ou após a configuração manual de IP no host, para verificar se o IP atribuído já está em uso na rede.

Existe também o protocolo RARP, que faz o inverso do ARP, associando um endereço lógico ao físico.

Para retornar o catálogo do provedor winsock (o socket que faz o computador interagir com a rede) ao estado inicial, digite na ordem, nbtstat /R, nbtstat /RR e depois netsh winsock reset catalog.

Protocol ICMP

O protocolo ICMP é o protocolo de mensagens da internet, que comunica mensagens de erro, diagnóstico e outras condições que requeiram atenção em uma rede. O protocolo IP, que fornece o mecanismo para entrea de datagramas entre dispositivos, carece dessa funcionalidade, e por isso o ICMP foi criado.

As mensagems ICMP são transmitidas em datagramas IP. Ela contém os campos tipo, código, checksum e conteúdo.

As mensagens ICMP podem ser divididas em duas grandes classes:

- Mensagens de Erro: Usadas para informar um dispositivo transmissor que um erro ocorreu durante a transmissão do datagrama.

- Mensagens de Informação (Consultas/Query): São mensagens que permitem aos dispositivos trocarem informações entre si e realizarem determinados tipos de testes e diagnósticos.

Essas são as regras específicas para mensagens, as mensagens ICMP não são geradas:

- Como resposta à outra mensagem de erro. Isso evita o surgimento de loops infinitos de mensagens de erro. Porém, mensagens de erro podem ser geradas em resposta à mensagens de informação.

- Resposta à datagramas de Broadcast ou Multicast.

- Resposta à datagramas cujo endereço IP de origem não seja um endereço Unicast.

- Em resposta à fragmentos de datagramas IP, exceto o primeiro, os demais fragmentos de um datagrama não geram mensagens de erro.

Alguns tipo de códigos e mensagens:

| Tipo | Código | Descrição |

|---|---|---|

| 0 | 0 | Echo Reply (Resposta de Eco, usado pelo comando Ping) |

| 3 | Destino Inalcançável | |

| 0 | Rede de Destino Inalcançável | |

| 1 | Host de Destino Inalcançável | |

| 2 | Protocolo de Destino Inalcançável | |

| 3 | Porta de Destino Inalcançável | |

| 4 | 0 | Sourche Quench - Controle de Fluxo Elementar |

| 8 | 0 | Echo Request (Requisição de Eco, usado pelo comando Ping) |

| 11 | Tempo Excedido | |

| 0 | TTL Igual à 0 Durante o Trânsito | |

| 1 | TTL Igual à 0 Durante Reconstrução dos Fragmentos |

Mostramos o protocolo ICMP em ação usando os comandos ping e tracert, no prompt, seguido do IP ou domínio.

O TTL é o tempo de vida do pacote, que existe para que ele não fique procurando eternamente um host, iniciando em 255 e vai diminuindo de 1 em 1 (decremento) até achar o host (ele vai de 255 a 0), se ele não achar antes de chegar a 0, ele dará tempo excedido e finalizará sua vida. Isso é usado no Ping e no Traceroute (sendo mais necessário neste último).

Como Funciona o Utilitário Traceroute

O Traceroute é uma ferramenta de diagnóstico que permite ver a rota que datagramas IP seguem quando são enviados de um host ao outro. Faz uso do protocolo ICMP e do campo TTL no cabeçalho IP do datagrama.

O propósito do TTL é evitar que datagramas entrem em um loop de roteamento, quando um datagrama chega à um roteador, seu TTL é decrementado (-1) antes de ser encaminhado. Quando um roteador recebe um datagrama cujo TTL é igual à 0, ele o descarta e envia de volta ao host que o originou uma mensagem ICMP do tipo Tempo Excedido. Essa mensagem contém o endereço IP do roteador como endereço de origem.

Para entendermos o funcionamento do Traceroute, precisamos saber que:

- O Traceroute envia um datagrama com um TTL igual à do host de destino.

- Ao chegar ao primeiro roteador no caminho, o TTL é decrementado, ficando com o valor zero, o datagrama é descartado e a mensagem "Tempo Excedido" é enviada de volta à origem.

- Dessa forma, o primeiro roteador no caminho é identificado. Então o Traceroute envia um novo datagrama, desta vez com o TTL igual à 2, que decerementa o TTL para 1, e então será descartado no segundo roteador, e assim descobrimos o endereço IP deste roteador também.

- Esse processo continua até que um datagrama chegue ao host de destino.

- Ao chegar no host de destino, será gerado um erro ICMP do tipo "Porta Inalcançável", e então, o Traceroute differencia o recebimento de mensagens "Tempo Excedido" da mensagem "Porta Inalcançável" para quando parar.

- Já no Windows, são enviados datagramas ICMP do tipo Echo Request (o famoso Ping), e quando o dispositivo de origem recebe uma resposta Echo Reply, ele sabe que o pacote chegou ao seu destino.

Para trabalharmos com isso, usamos (em Windows), usamos o comando tracert. No Linux substitua por traceroute.

Vamos abrir o prompt, digitando tracert www.google.com.br (ou outro site/IP).

Digitando tracert /? você pode ver outras opções para usar como parâmetros. Por exemplo, podemos usar o parâmetro /h para escolher o número máximo de saltos (cujo padrão é 30), por exemplo: tracert /h 15 www.google.com.br. Ou forçar o uso de IPv4 com o parâmetro /4 ou de IPv6 usando /6.

Como Funciona o Utilitário Ping

O programa Ping é um utilitário que permite testar a conectividade entre dois hosts em uma rede. Ele funciona enviando uma mensagem ICMP do tipo Echo Request à um host, e espera o recebimento de uma mensagem ICMP do tipo Echo Reply em retorno (resumindo, ele envia uma mensagem que retornará num espaço de tempo).

No geral, se não conseguirmos "pingar" um host, significa que não há conectivadade entre as máquinas envolvidas no processo. É um dos primeiros passos que tomamos para determinar qual o problema que afeta uma rede onde um ou mais hosts não conseguem se comunicar entre si, ou com a rede externa.

O número de sequência se inicia em 1 e é incrementado cada vez que uma nova mensagem Echo Request é enviada. O Ping então mostra o número de sequência de cada datagrama retornado, de modo que podemos verificar se os pacotes se perderam, estão fora de ordem ou foram duplicados.

Como sabemos, o protocolo IP é um serviço de entrega de datagramas do tipo "melhor esforço", de modo que qualquer uma dessas condições citadas pode vir à ocorrer.

Além de mostrar o número de sequência, quando a mensagem de retorno Echo Reply é recebida, também são mostrados o TTL e o RTT calculado. O Ping calcula o RTT armazenando a hora na qual o pacote Echo Request é enviado na área de dados da mensagem ICMP. Então, quando a resposta Echo Reply é recebida, ele simplesmente subtrai esse valor de hora da hora atual (momento em que o datagrama é recebido). Erros e pacotes também são relatados pelo comando Ping.

Para usarmos ele, usamos o comando ping www.google.com.br (substituindo pelo site/IP desejado).

Digitando ping /? você pode ver outras opções para usar como parâmetros.

Um exemplo de uso seria ping /n 6 www.google.com.br, para enviar seis requisições, ao invés do padrão 4. Outro exemplo seria colocar o parâmetro /t para enviar infinitas requisições no Windows, por exemplo ping /t www.google.com.br. Também podemos forçar o uso de IPv4 com o parâmetro /4 ou de IPv6 usando /6.

PS: O Ping é um comando para iniciar o teste de conectividade, apesar de algumas pessoas errarem, o Ping é apenas o comando, o tempo de milissegundos para o outro dispositivo se chama latência (o tempo máximo de latência deve ser de 45 ms, em média, no Brasil, quanto mais distante maior será a latência, como por exemplo, um servidor nos EUA).

Protocolo TCP - Campos do Cabeçalho

O protocolo TCP (Trasmission Control Protocol) é um protocolo da camada de transporte, que realiza um serviço de entrega de pacotes confiáveis, orientado à conexão.

As principais funções realizadas pelo TCP são:

- Estabelecer, manter e terminar conexões.

- Fornecer confiabilidade.

- Fornecer controlo de fluxo.

- Multiplexação.

- Endereçamento de aplicações.

- Controle de congestionamento.

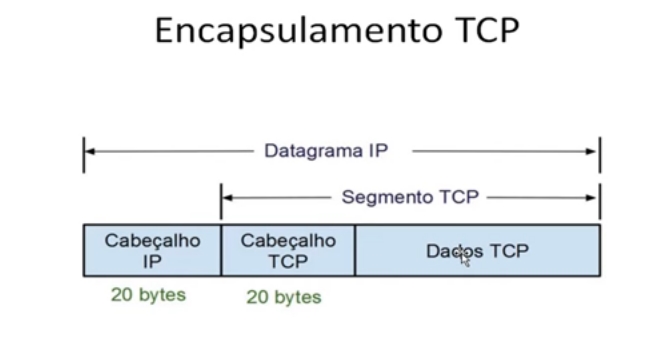

Veja na ilustração abaixo como funciona o encapsulamento TCP:

Pode ver que o segmento TCP é composto por um cabeçalho TCP (geralmente com 20 bytes, mas pode ter mais), e a área de dados TCP, que é as informações transmitidas (que podem ou não estar vazia). Tudo isso é um segmento TCP, encapsulado num datagrama IP, que também tem seu cabeçalho, da mesma forma.

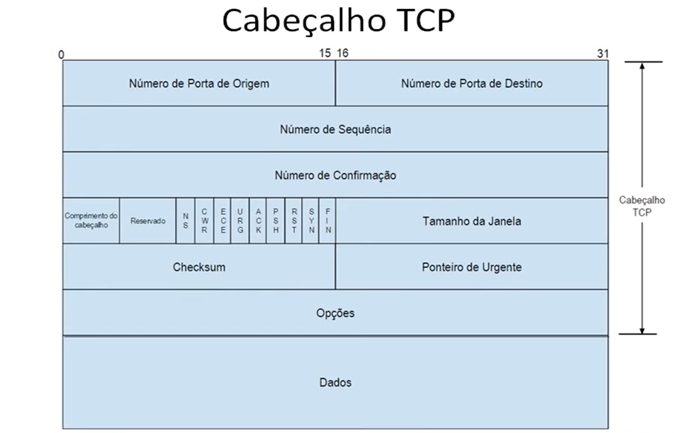

Veja abaixo a foto da estrutura do cabeçalho TCP:

Essa é a descrição dos campos:

- Número de Porta de Origem: Número que identifica a aplicação (processo) que envia os dados.

- Número de Porta de Destino: Número que identifica a aplicação (processo) que deve receber os dados.

- Número de Sequência: Número que identifica o byte em um fluxo de dados do transmissor para o receptor.

- Número de Confirmação: Se a flag ACK estiver ativa, o valor desse campo será o próximo número de sequência que o destinatário respera receber.

- Comprimento do Cabeçalho (Data Offset): Tamanho do cabeçalho TCP em palavras de 32 bits.

- Reservado (3 bits): Para uso futuro. Consiste atualmente na sequência 000.

- Flags (ECN - Explicit Congestion Notification): Contendo NS (campo opcional adicionado ao ECN para proteger contra dissimulação acidental ou malicioso de pacotes marcados do transmissor), CWR (Congestion Window Reduced) e ECE (ECN - Echo, cuja função depende do valor da função SYN).

- Flags (Bits de Controle): Contendo URG (quando ativado, indica que o campo ponteiro de urgente é válido e o recurso transferência de dados com prioridade foi invocado), ACK (Bit de Confirmação. Quando ativado, indica que o segmento carrega uma mensagem de confirmação e que o valor do campo Número de Confirmação é válido, e carrega o próximo número de sequência esperado pelo host), PSH (Bit de Push. Quando ativado, indica que o transmissor do segmento usa o recurso TCP Push, o qual requisita que os dados do segmento sejam imediatamente transmitidos à aplicação no dispositivo de destino), RST (Bit de Reset. Quando ativado, indica que o transmissor encontrou um problema e deseja resetar a conexão), SYN (Bit de Sincronismo. Requisição para sincronizar números de sequência e estabelecer uma conexão entre dois hosts. O campo número de seqência contém o número de sequência inicial (ISN) do host que transmite o segmento) e FIN (Bit de Finalização. Quando ativado indica que o transmissor do segmento requisita que a conexão seja encerrada).

- Tamanho da Janela: O tamanho da janela de recepção indica o número de bytes que o transmissor deste segmento quer aceitar do host de destino, em cada transmissão.

- Checksum: Usado para verificação de erros do cabeçalho e dos dados transmitidos.

- Ponteiro de Urgente: Usado em conjunto com o flag URG para transferência de dados com prioridade.

- Opções: Campo opcional, que representa informações não cobertas pelos demais campos do cabeçalho TCP. Uma das opções mais comuns é o MSS (Maximun Segment Size).

Em resumo:

- O protocolo TCP fornece um serviço orientado à conexão, confável, na camada de transporte da pilha TCP/IP.

- Os dados são empacotados em unidades denominadas segmentos.

- As mensagens enviadas recebem uma confirmação de recebimento, além de serem reordenadas no host de destino, que também verifica a ocorrência de erros de transmissão.

- Caso haja algum erro, os dados são retransmitidos e, caso hajam segmentos duplicados, são descartados.

- Além disso, o protocolo TCP permite enviar dados de múltiplas aplicações multiplexadas.

- Usa o mecanismo de portas de comunicação para determinar a qual aplicação enviar e entregar os dados transmitidos.